Scansiona i media per dati che mettono a rischio la tua azienda.

Rilevazione AI pensata per prevenire violazioni nei file multimediali.

Minacce reali,

trovate in file reali.

Abbiamo scansionato milioni di immagini, video e audio, scoprendo migliaia di rischi che le aziende trascurano costantemente.

ANALISI MEDIAMINER

Sono migliaia di file multimediali che espongono le aziende ogni giorno.

Il rischio di sicurezza nascosto nei media quotidiani

Ogni giorno, migliaia di file multimediali vengono condivisi inconsapevolmente, rivelando dati sensibili. Si muovono tra cloud, chat, social e reti interne senza essere rilevati dagli strumenti tradizionali. Noi individuiamo ciò che gli altri perdono — e trasformiamo i media trascurati in informazioni azionabili.

LA SUITE

Dalla scoperta alla difesa.

Vai oltre il semplice rilevamento: aiutiamo la tua azienda a mappare le minacce, simulare attacchi reali e agire rapidamente.

Difendi rilevando

dati sensibili nei media.

Scansiamo costantemente reti aziendali, fonti pubbliche e attività dei fornitori, identificando i contenuti che espongono informazioni sensibili. Filtriamo i dati irrilevanti e ti forniamo solo ciò che conta, così puoi concentrarti sulla difesa e non sulla ricerca senza fine.

CYBER THREAT INTELLIGENCE

Individua le minacce alla loro origine.

Individuare i rischi significa sapere dove si nascondono. Copri ogni superficie — dai canali interni a quelli esterni — con un monitoraggio continuo dei media focalizzato sulle minacce.

Conformità NIS 2

Progettata per rispettare i rigorosi requisiti di cybersecurity e reporting della direttiva UE NIS 2.

Rete interna

Scansiona i file nella tua infrastruttura per individuare immagini, video o audio che potrebbero rivelare credenziali, documenti o dettagli del workspace — garantendo conformità GDPR e sicurezza.

Archiviazione InternaPubbliche relazioni

Pre-scansiona contenuti visivi e audio prima del rilascio per prevenire la divulgazione accidentale di informazioni sensibili in stampa, blog o campagne social.

Archiviazione InternaSupply chain

Monitora costantemente media di fornitori, agenzie e partner per individuare file che rivelano dettagli sensibili di progetti, strumenti o location interne.

Social MediaAccount compromessi

Scansiona continuamente i media dei dipendenti o degli account connessi per rilevare credenziali trapelate o dataset esposti.

Social MediaOpen search

Monitora continuamente le piattaforme social per parole chiave relative all'organizzazione per trovare informazioni sensibili, menzioni critiche o dati aziendali esposti.

Social MediaIntegrazione Microsoft 365

Analizza i media condivisi all'interno di Microsoft 365 per rilevare contenuti che potrebbero contenere dati sensibili o informazioni compromettenti.

Archiviazione Interna

Conformità NIS 2

Progettata per rispettare i rigorosi requisiti di cybersecurity e reporting della direttiva UE NIS 2.

Casi d'uso principali

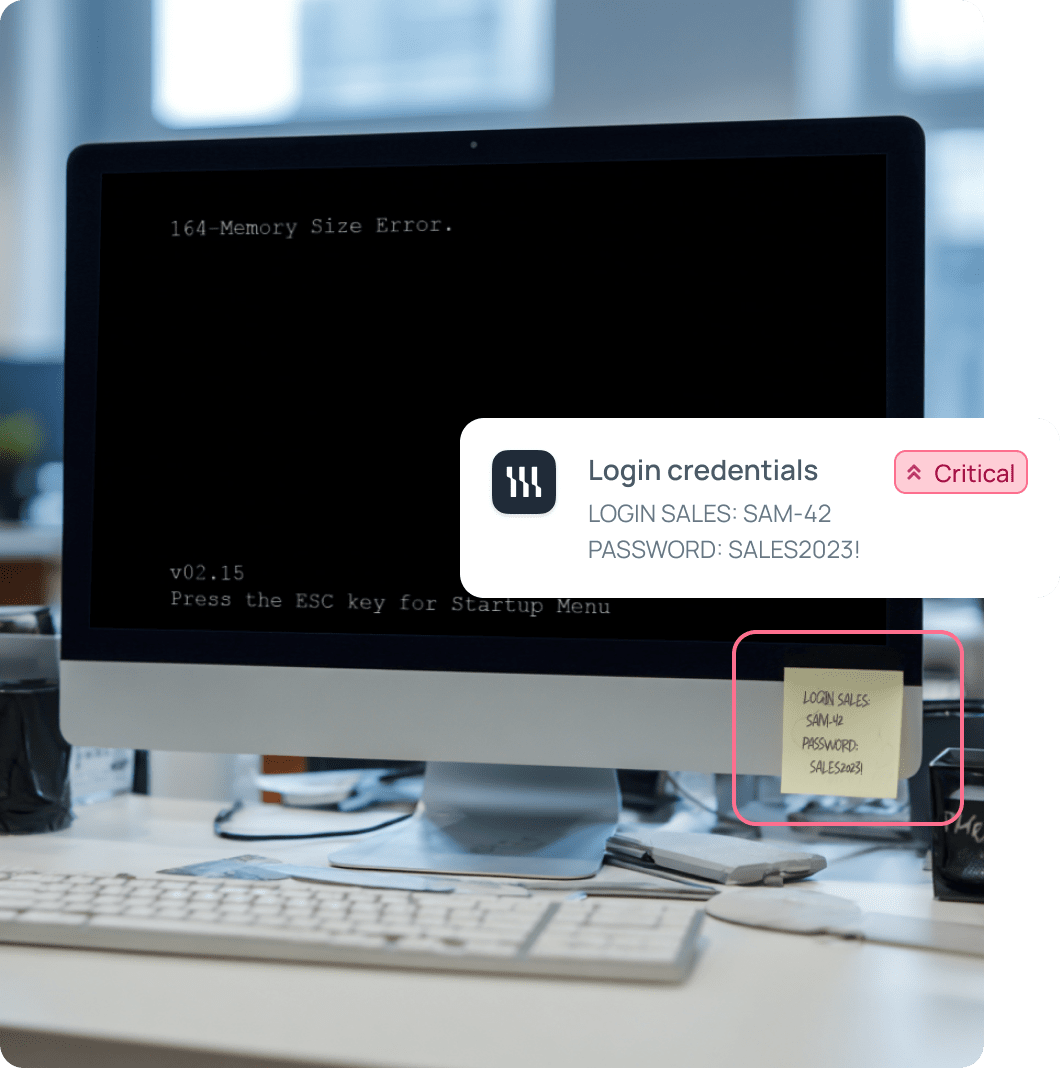

Esposizione di credenziali tramite foto della postazione

Un post motivazionale di un dirigente ha inavvertitamente esposto credenziali critiche di sistema, creando un accesso diretto alla rete.

In segno di dedizione, un General Manager ha condiviso sui social una foto della sua postazione, celebrando il lavoro fino a tarda notte. Sul monitor era visibile un file intitolato “password server nuovo.docx”. L’analisi automatica ha rilevato che il documento conteneva credenziali admin per server di produzione, accesso al firewall e account VPN.

Per un attaccante, quell’immagine sarebbe stata sufficiente per ottenere accesso privilegiato all’infrastruttura e muoversi lateralmente nei sistemi.

MediaMiner ha rilevato l’esposizione in tempo reale, permettendo la rimozione immediata del post, la revoca delle credenziali e la rotazione delle password. L’incidente ha anche avviato una campagna interna di sensibilizzazione, dimostrando come anche post ben intenzionati possano comportare rischi seri.

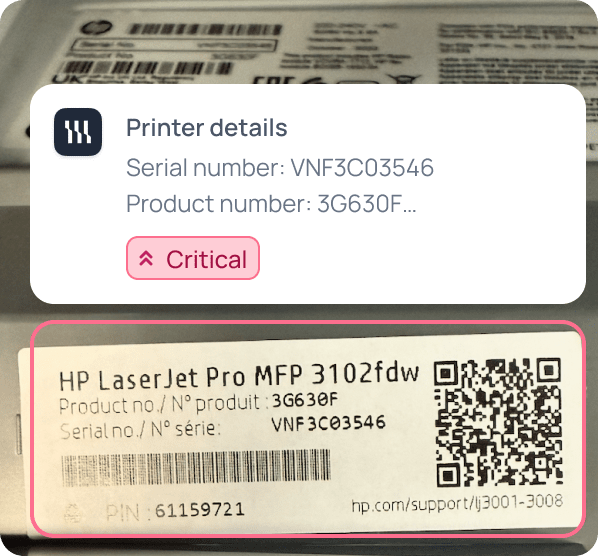

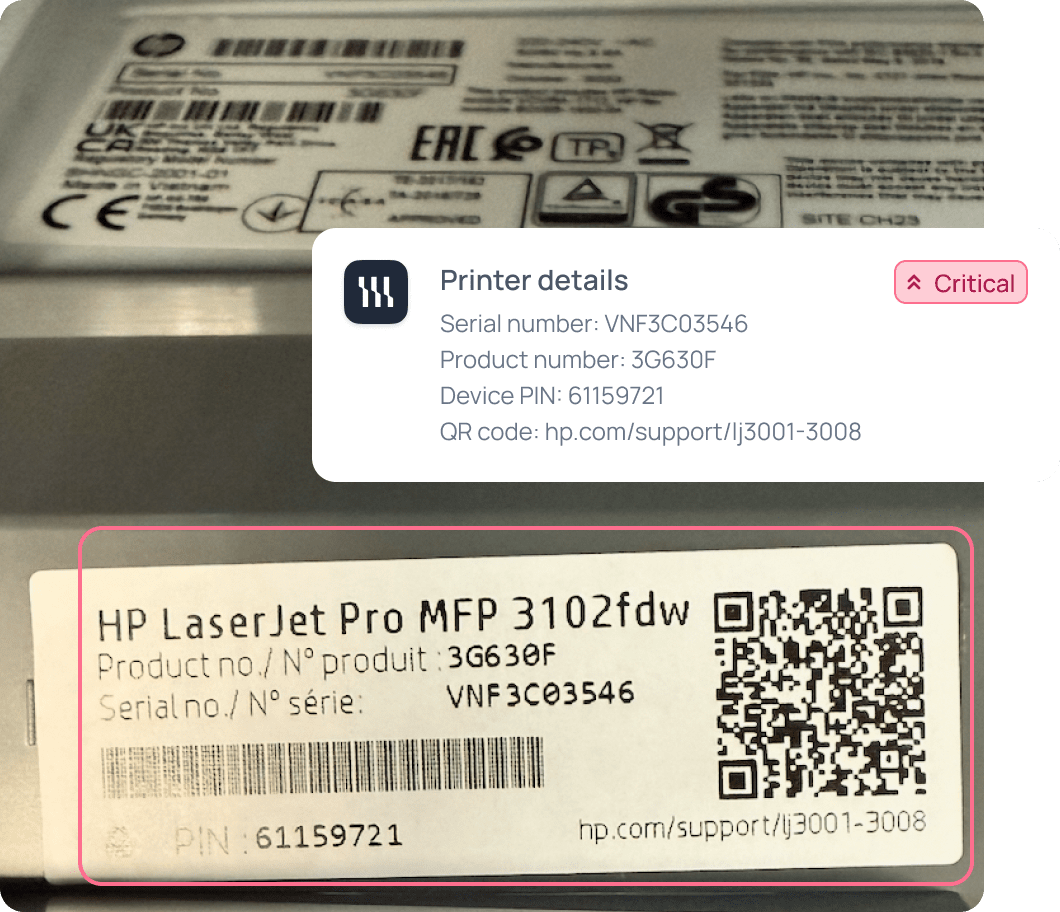

Social engineering tramite post sui social media

Una foto apparentemente innocua di una stampante aziendale condivisa online ha aperto la porta a uno degli attacchi di social engineering più sofisticati.

Un dipendente ha pubblicato sui social una foto della stampante, esponendo involontariamente numero di serie, numero prodotto, PIN e QR code di garanzia. Questi dettagli permettevano a un attaccante di impersonare un tecnico HP.

Dichiarando un problema di garanzia, l’attaccante ha ottenuto accesso fisico ai locali aziendali. Durante l’intervento, ha installato una backdoor nell’infrastruttura IT, garantendosi accesso remoto e persistente.

MediaMiner segnala automaticamente immagini di questo tipo come ad alto rischio, aiutando i clienti a individuare esposizioni simili precocemente e a rafforzare le policy su come condividere dettagli tecnici nelle immagini.

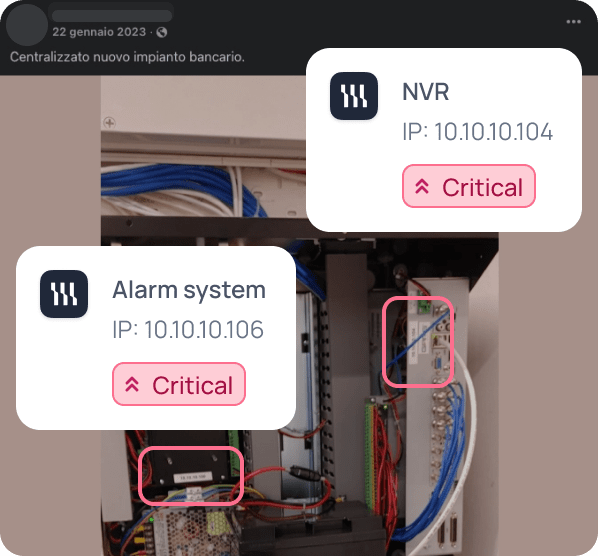

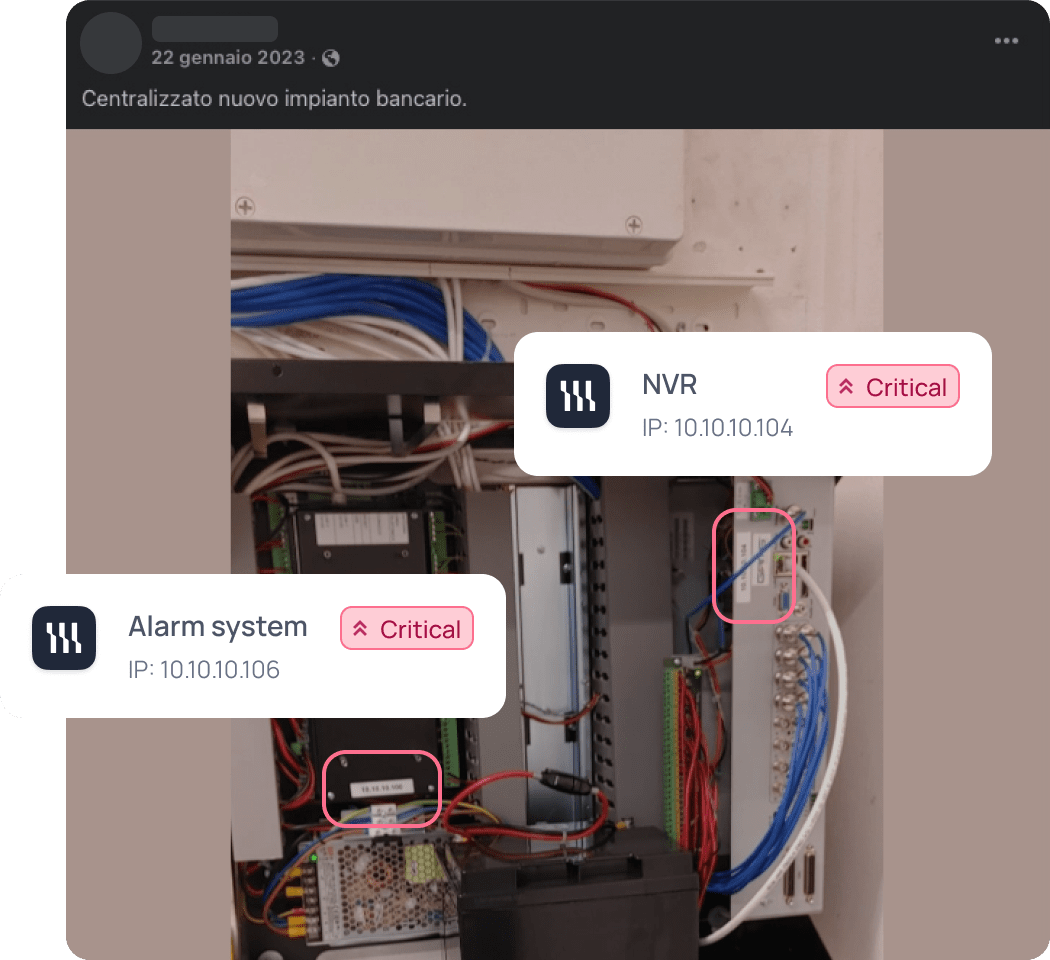

Supply chain: rischio da post dei fornitori

Un post di un fornitore ha rivelato dettagli sensibili dell’infrastruttura di una banca, mostrando come errori di terzi possano esporre anche le organizzazioni più sicure.

Durante un Red Team engagement per una banca globale, MediaMiner ha rilevato immagini pubblicate da un fornitore di sicurezza fisica sul loro sito web e canali social. Le foto, scattate durante l’installazione di sistemi di allarme e NVR presso le filiali bancarie, hanno involontariamente esposto indirizzi IP e configurazioni dettagliate dei pannelli di controllo.

Quello che sembrava materiale promozionale innocuo ha in realtà fornito agli attaccanti una mappa tecnica per bypassare le difese fisiche e di rete. Questo episodio ha evidenziato come anche le organizzazioni più protette restino vulnerabili tramite i loro fornitori.

Segnalando l’esposizione, MediaMiner ha permesso alla banca di rimuovere i contenuti, ampliare gli audit lungo la catena di fornitura e imporre regole più rigorose su quali immagini i partner possono pubblicare.

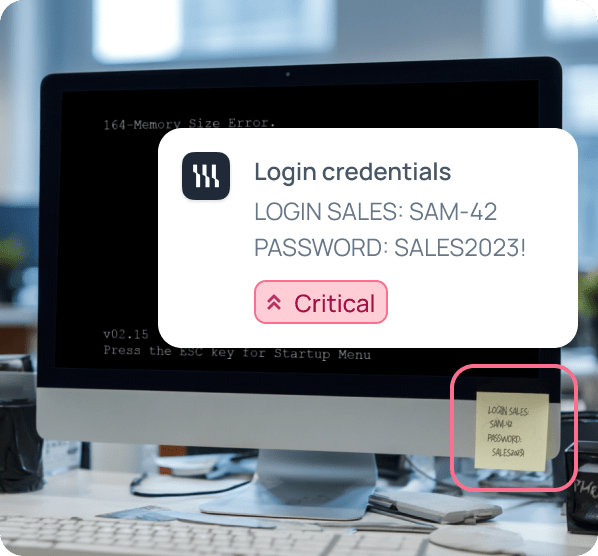

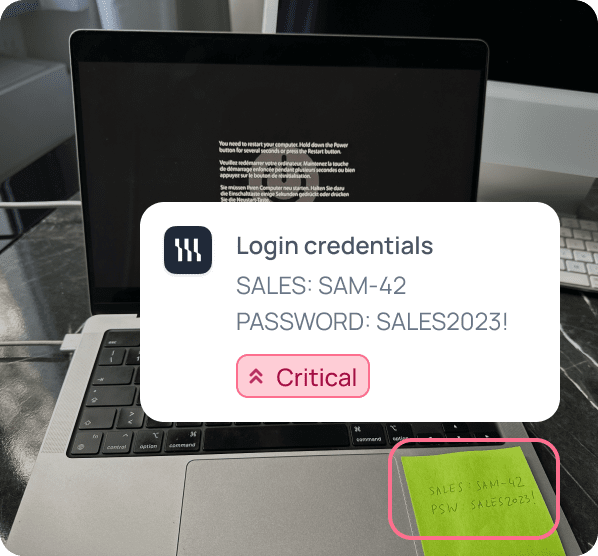

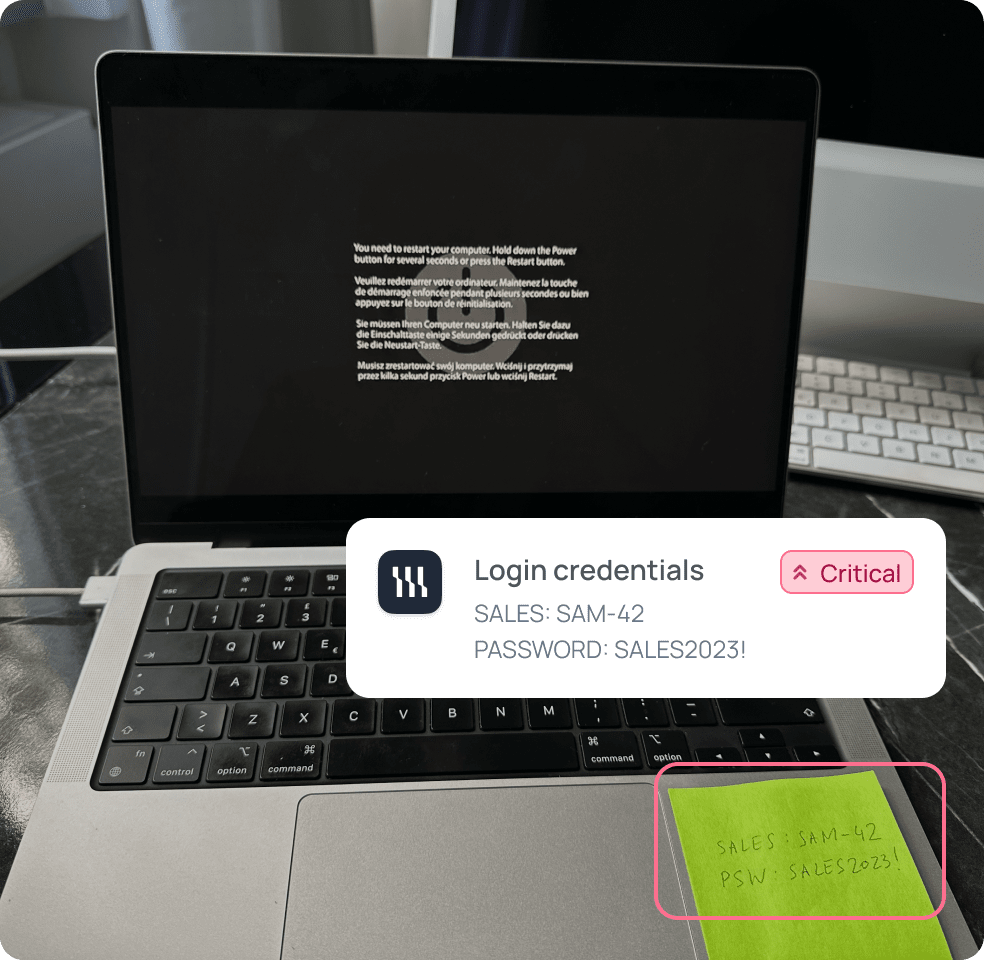

Credenziali esposte tramite foto inviata alla helpdesk

Una richiesta innocente alla helpdesk si è trasformata in un rischio grave quando credenziali sensibili sono state catturate in una semplice foto dello schermo.

Un dipendente di un gruppo retail ha segnalato un errore del terminale inviando via email una foto del laptop. L’immagine ha involontariamente rivelato un post-it con login CRM e credenziali di dominio. Archiviati nei ticket e nei backup, i dati sarebbero diventati un tesoro nascosto per potenziali attaccanti.

In uno scenario di “assume breach”, gli attaccanti avrebbero potuto recuperare l’immagine, usare le credenziali per movimenti laterali, escalation di privilegi e compromettere sistemi aziendali critici.

Con il rilevamento proattivo, le organizzazioni possono fermare queste “fughe invisibili” prima che diventino crisi di continuità operativa o problemi di compliance.

Un post motivazionale di un dirigente ha inavvertitamente esposto credenziali critiche di sistema, creando un accesso diretto alla rete.

In segno di dedizione, un General Manager ha condiviso sui social una foto della sua postazione, celebrando il lavoro fino a tarda notte. Sul monitor era visibile un file intitolato “password server nuovo.docx”. L’analisi automatica ha rilevato che il documento conteneva credenziali admin per server di produzione, accesso al firewall e account VPN.

Per un attaccante, quell’immagine sarebbe stata sufficiente per ottenere accesso privilegiato all’infrastruttura e muoversi lateralmente nei sistemi.

MediaMiner ha rilevato l’esposizione in tempo reale, permettendo la rimozione immediata del post, la revoca delle credenziali e la rotazione delle password. L’incidente ha anche avviato una campagna interna di sensibilizzazione, dimostrando come anche post ben intenzionati possano comportare rischi seri.

Una foto apparentemente innocua di una stampante aziendale condivisa online ha aperto la porta a uno degli attacchi di social engineering più sofisticati.

Un dipendente ha pubblicato sui social una foto della stampante, esponendo involontariamente numero di serie, numero prodotto, PIN e QR code di garanzia. Questi dettagli permettevano a un attaccante di impersonare un tecnico HP.

Dichiarando un problema di garanzia, l’attaccante ha ottenuto accesso fisico ai locali aziendali. Durante l’intervento, ha installato una backdoor nell’infrastruttura IT, garantendosi accesso remoto e persistente.

MediaMiner segnala automaticamente immagini di questo tipo come ad alto rischio, aiutando i clienti a individuare esposizioni simili precocemente e a rafforzare le policy su come condividere dettagli tecnici nelle immagini.

Un post di un fornitore ha rivelato dettagli sensibili dell’infrastruttura di una banca, mostrando come errori di terzi possano esporre anche le organizzazioni più sicure.

Durante un Red Team engagement per una banca globale, MediaMiner ha rilevato immagini pubblicate da un fornitore di sicurezza fisica sul loro sito web e canali social. Le foto, scattate durante l’installazione di sistemi di allarme e NVR presso le filiali bancarie, hanno involontariamente esposto indirizzi IP e configurazioni dettagliate dei pannelli di controllo.

Quello che sembrava materiale promozionale innocuo ha in realtà fornito agli attaccanti una mappa tecnica per bypassare le difese fisiche e di rete. Questo episodio ha evidenziato come anche le organizzazioni più protette restino vulnerabili tramite i loro fornitori.

Segnalando l’esposizione, MediaMiner ha permesso alla banca di rimuovere i contenuti, ampliare gli audit lungo la catena di fornitura e imporre regole più rigorose su quali immagini i partner possono pubblicare.

Una richiesta innocente alla helpdesk si è trasformata in un rischio grave quando credenziali sensibili sono state catturate in una semplice foto dello schermo.

Un dipendente di un gruppo retail ha segnalato un errore del terminale inviando via email una foto del laptop. L’immagine ha involontariamente rivelato un post-it con login CRM e credenziali di dominio. Archiviati nei ticket e nei backup, i dati sarebbero diventati un tesoro nascosto per potenziali attaccanti.

In uno scenario di “assume breach”, gli attaccanti avrebbero potuto recuperare l’immagine, usare le credenziali per movimenti laterali, escalation di privilegi e compromettere sistemi aziendali critici.

Con il rilevamento proattivo, le organizzazioni possono fermare queste “fughe invisibili” prima che diventino crisi di continuità operativa o problemi di compliance.

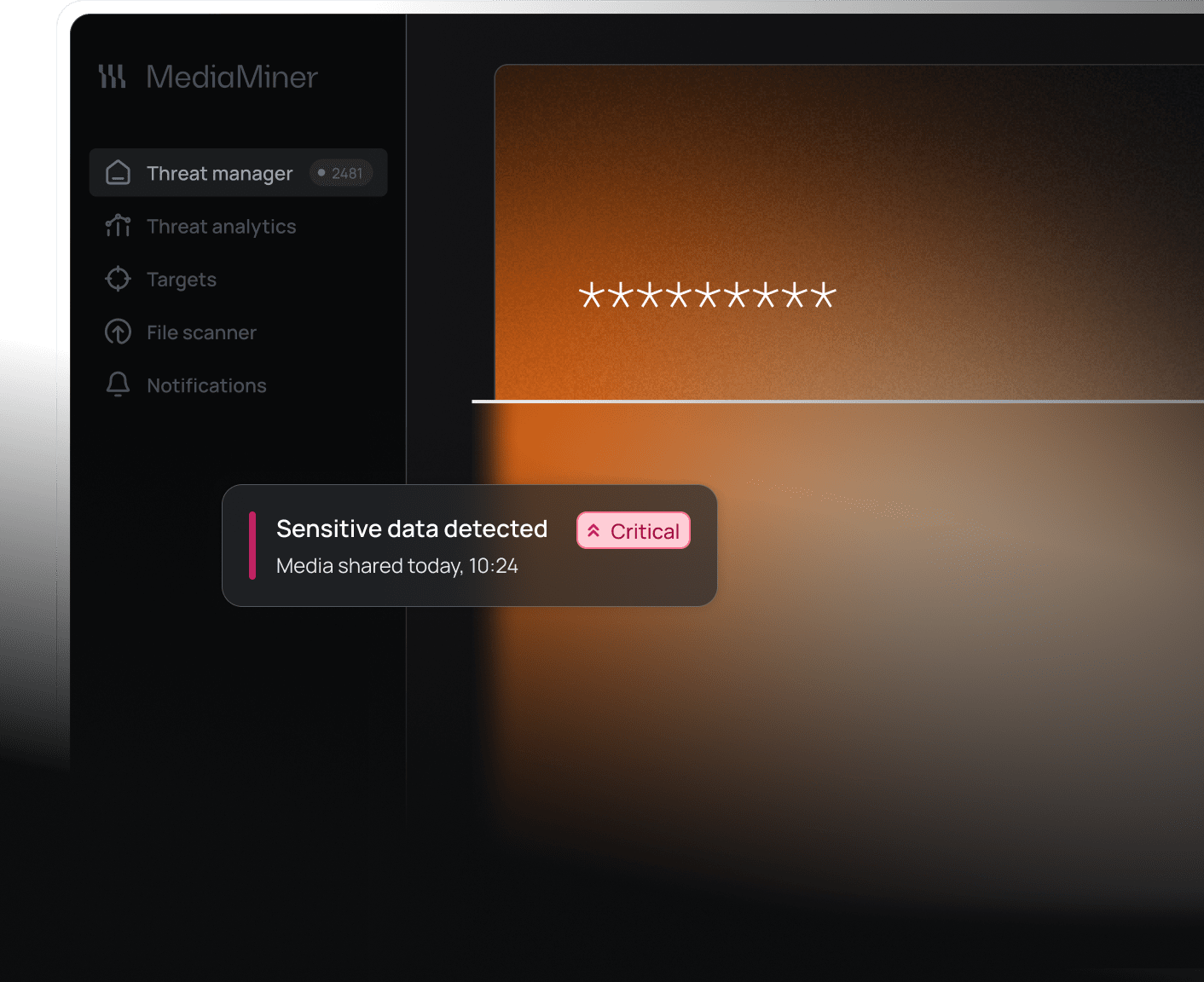

Visualizza, prioritizza e risolvi le minacce da

una dashboard collaborativa

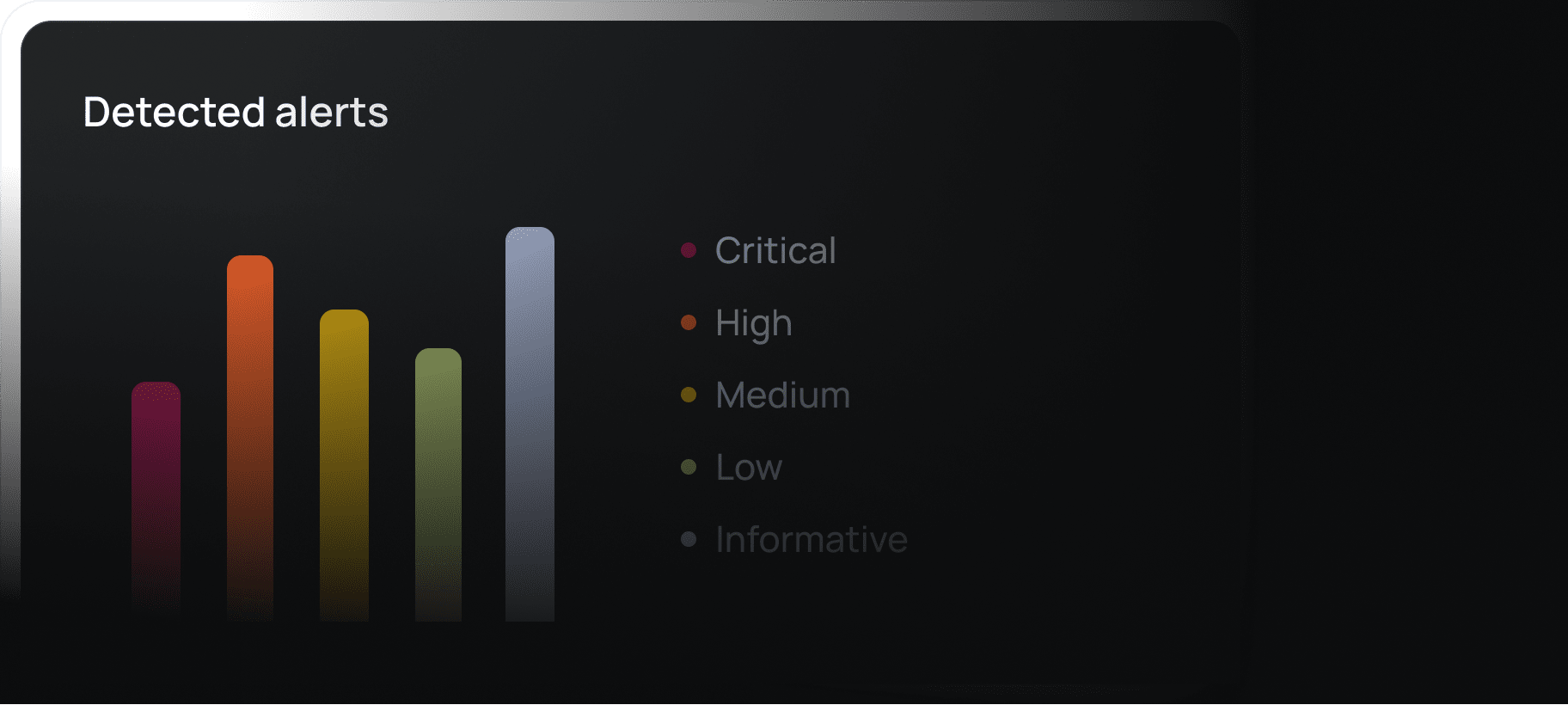

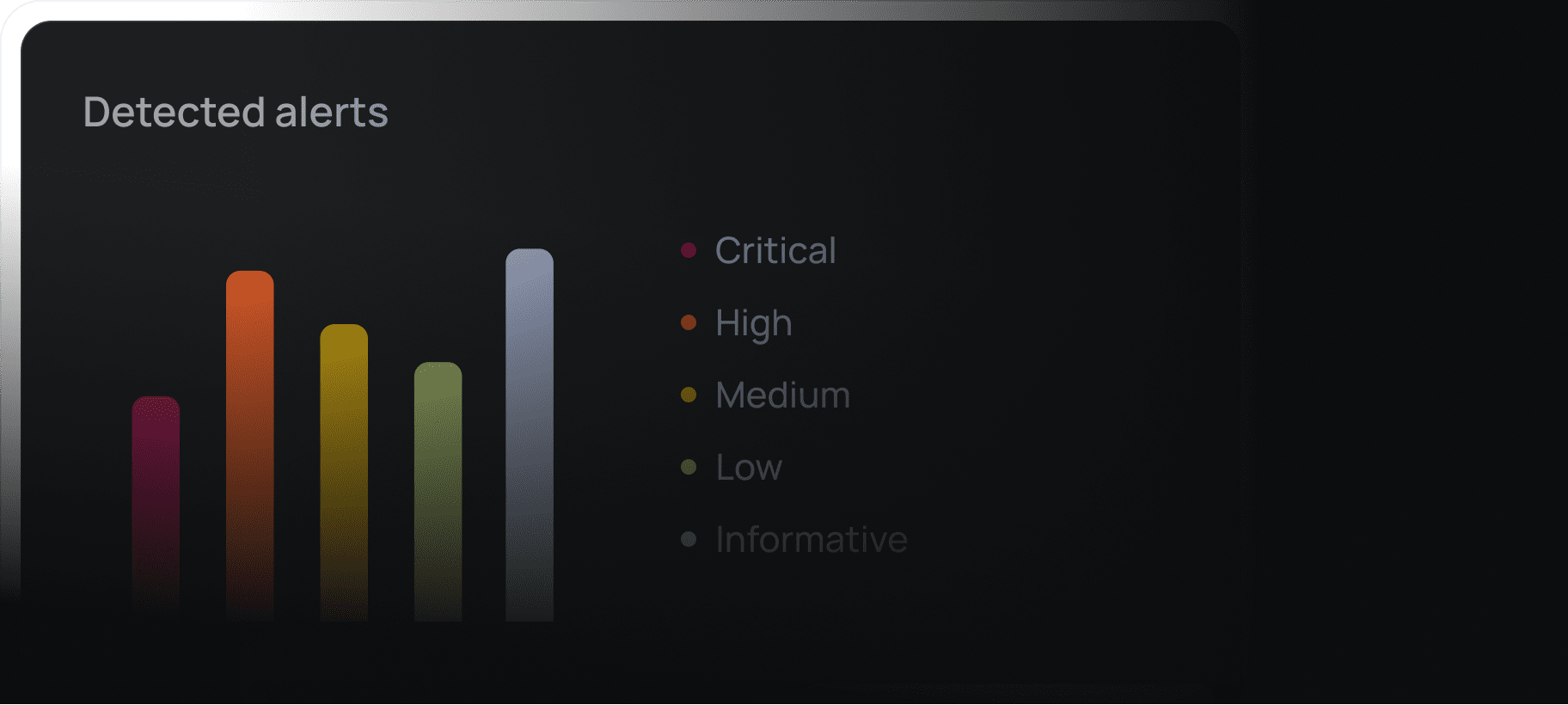

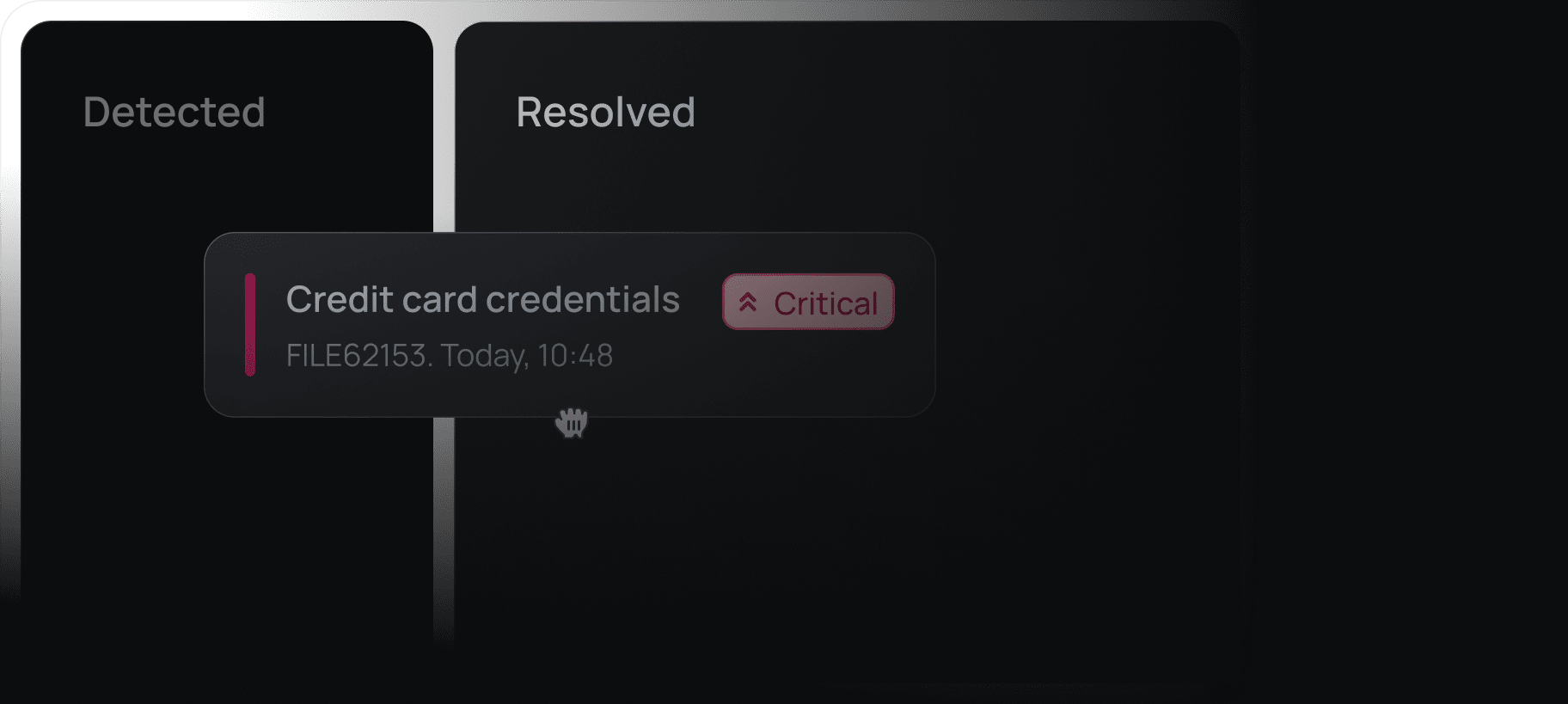

PRIORITIZZAZIONE

Gravità della minaccia

Ogni minaccia è classificata per gravità — così il tuo team sa cosa affrontare per primo.

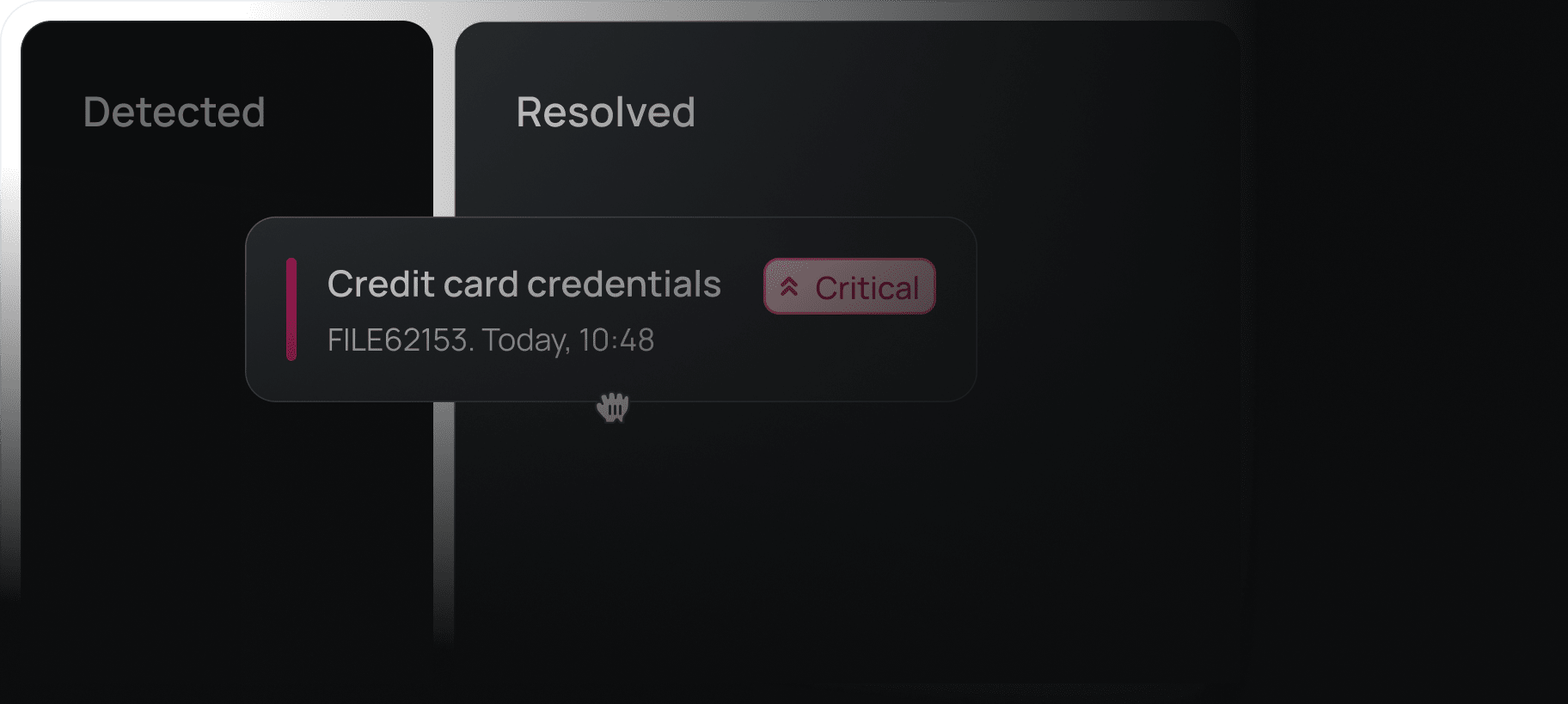

THREAT MANAGEMENT

Workflow degli incidenti

Organizza le minacce per stato — valida, risolvi o archivia. Mantieni ogni caso sotto controllo.

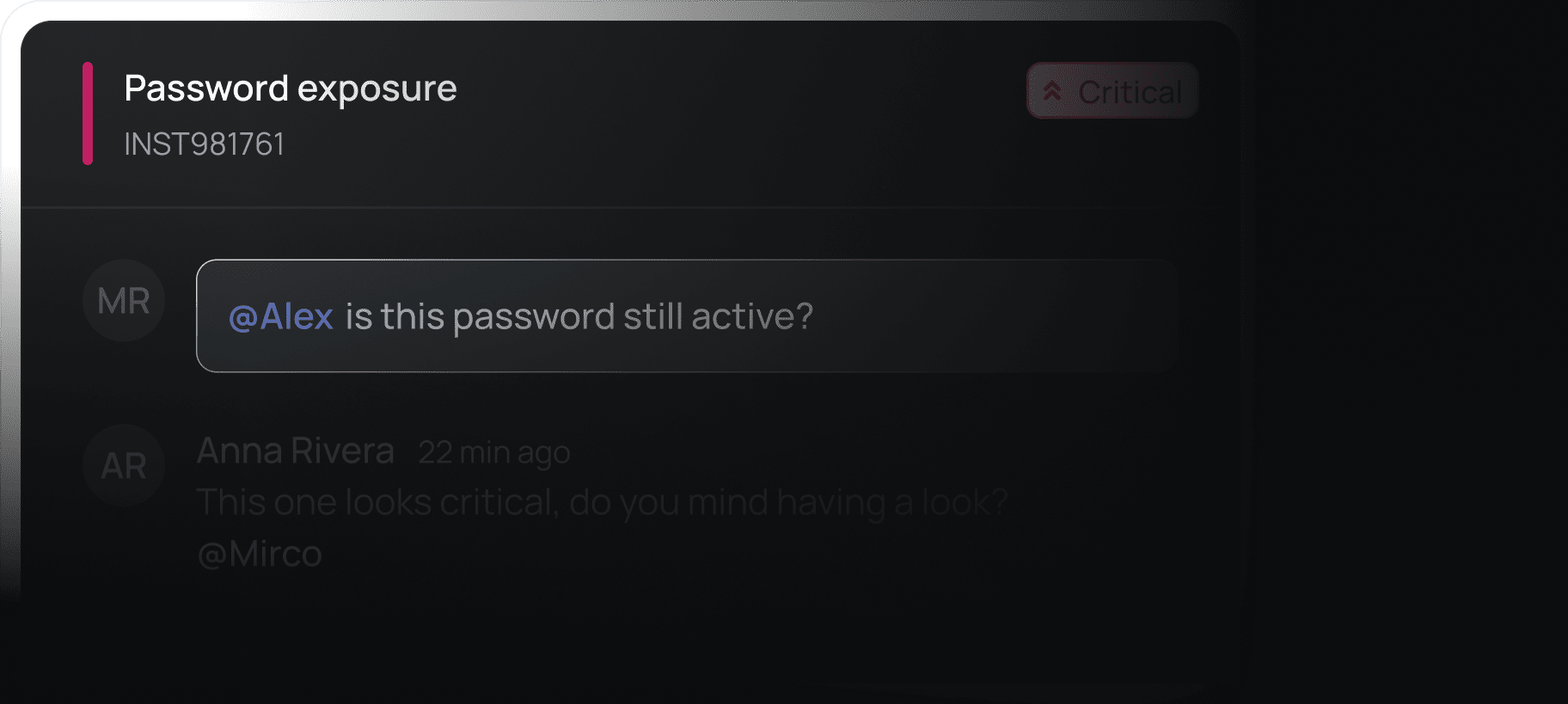

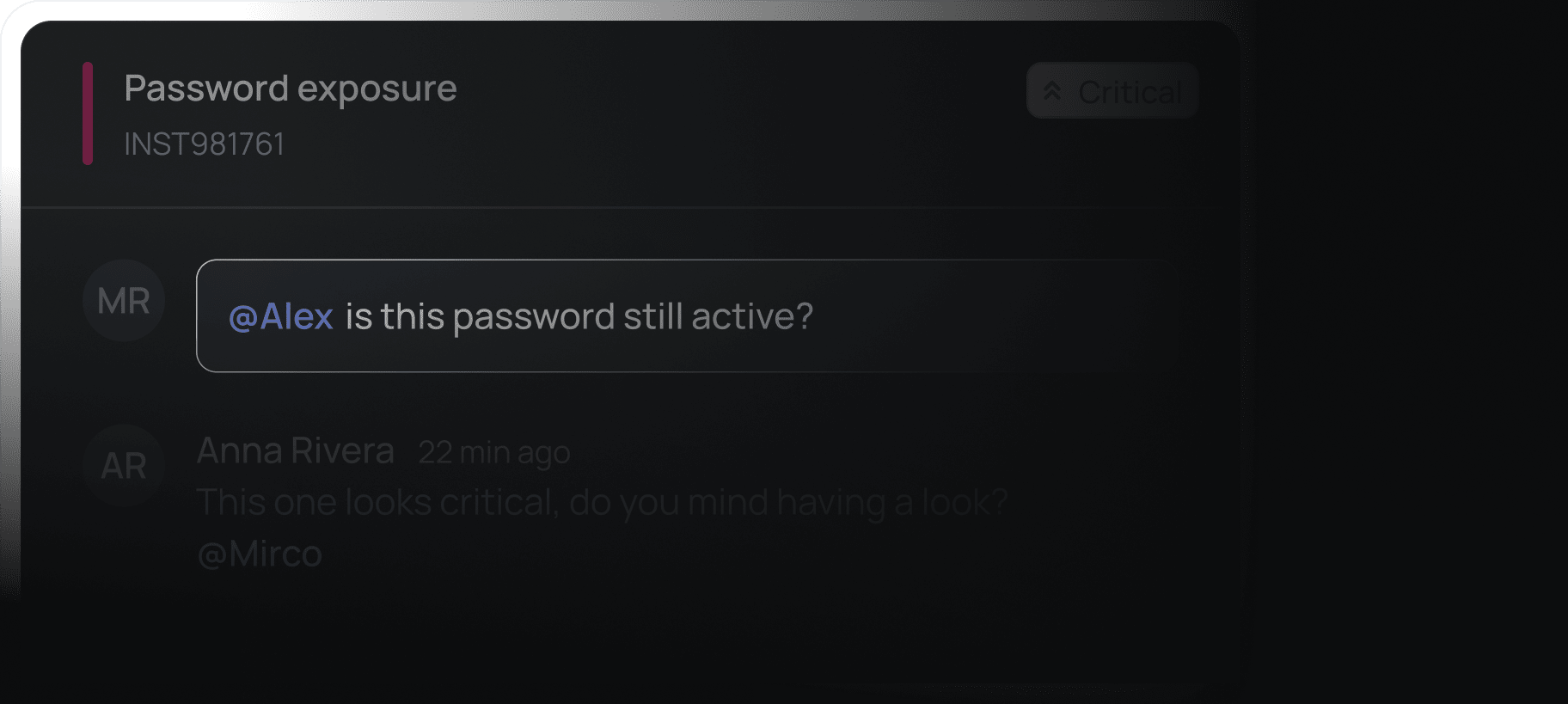

COLLABORAZIONE

Lavora meglio, insieme

Assegna minacce, lascia commenti e menziona i membri del team — tutto in una vista condivisa.

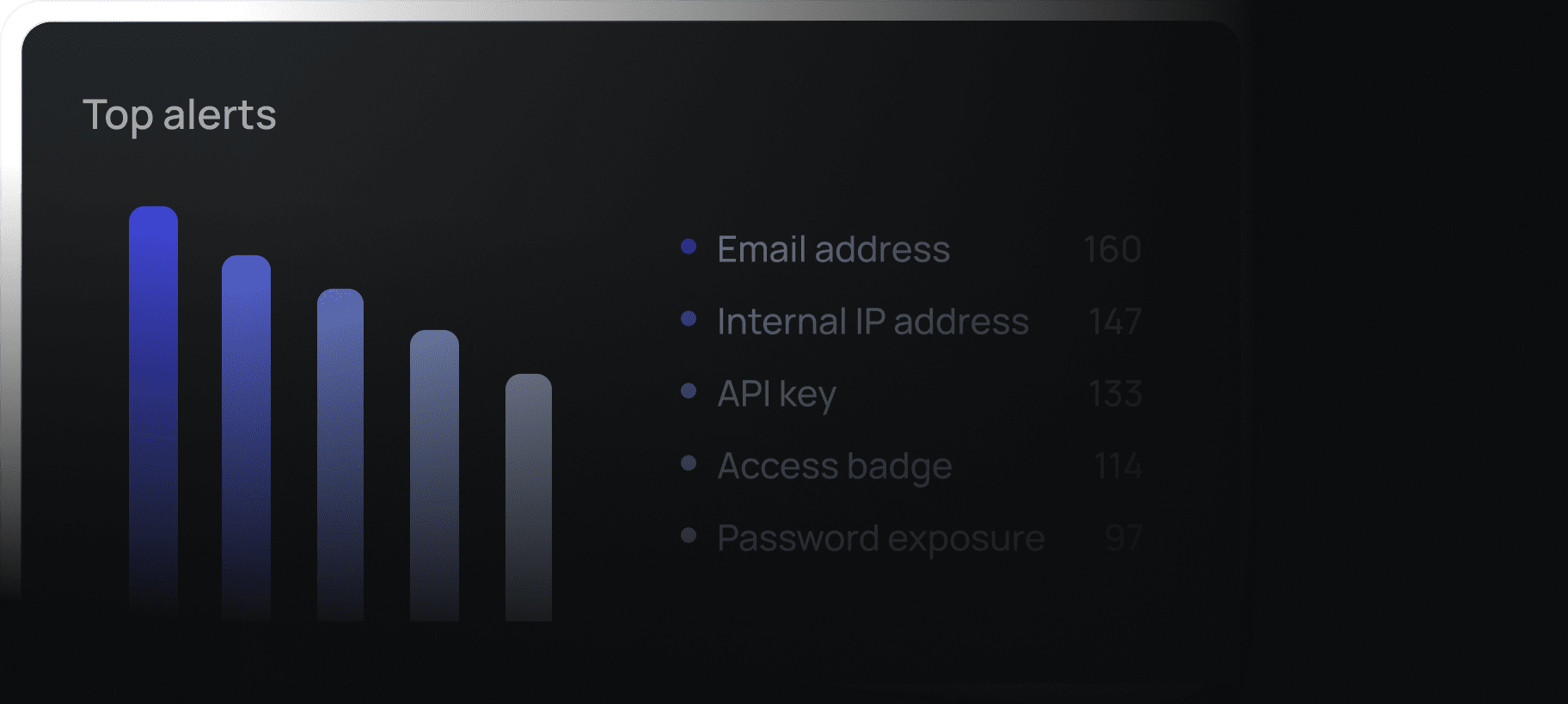

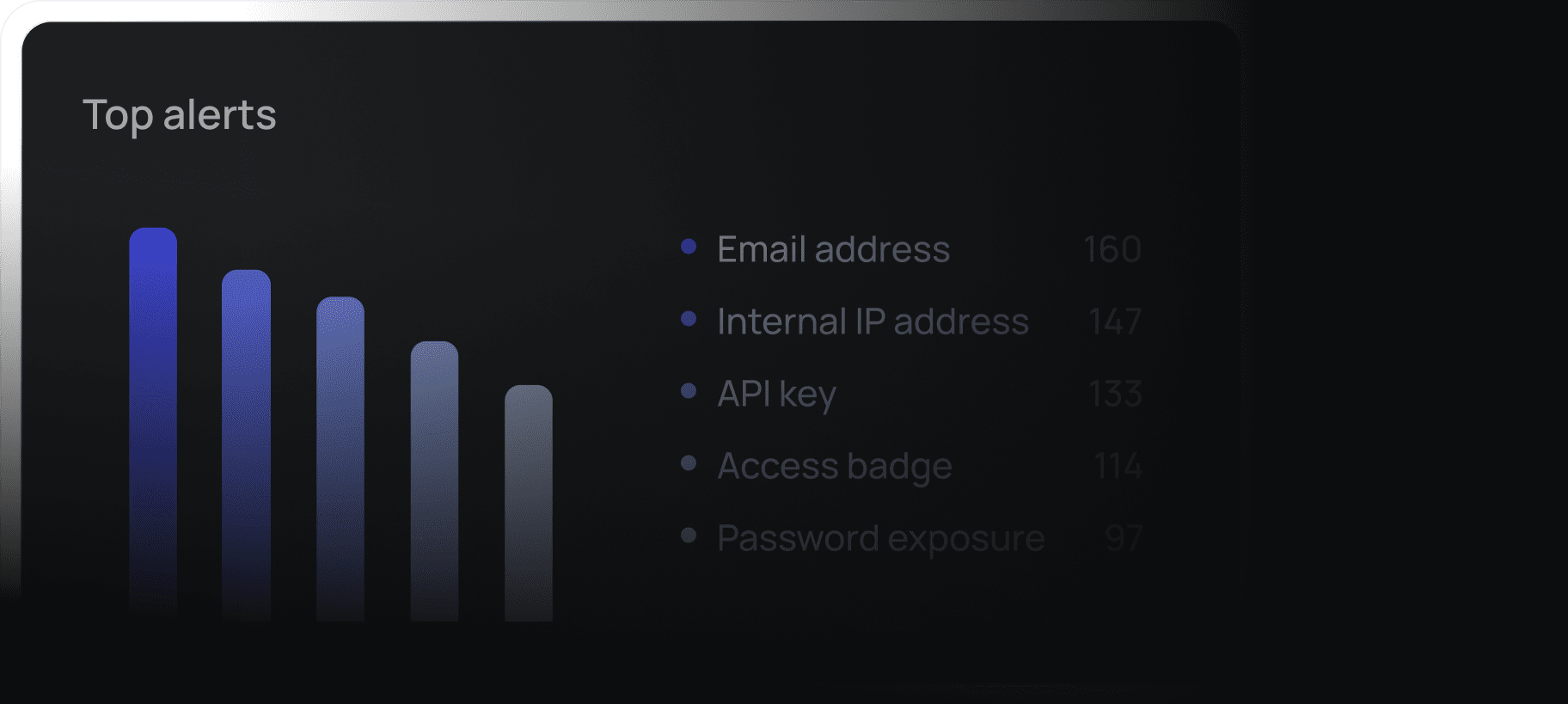

ANALISI DELLE MINACCE

Dai dati alle decisioni

Visualizza le tendenze di esposizione, le ripartizioni delle fonti e i livelli di rischio.

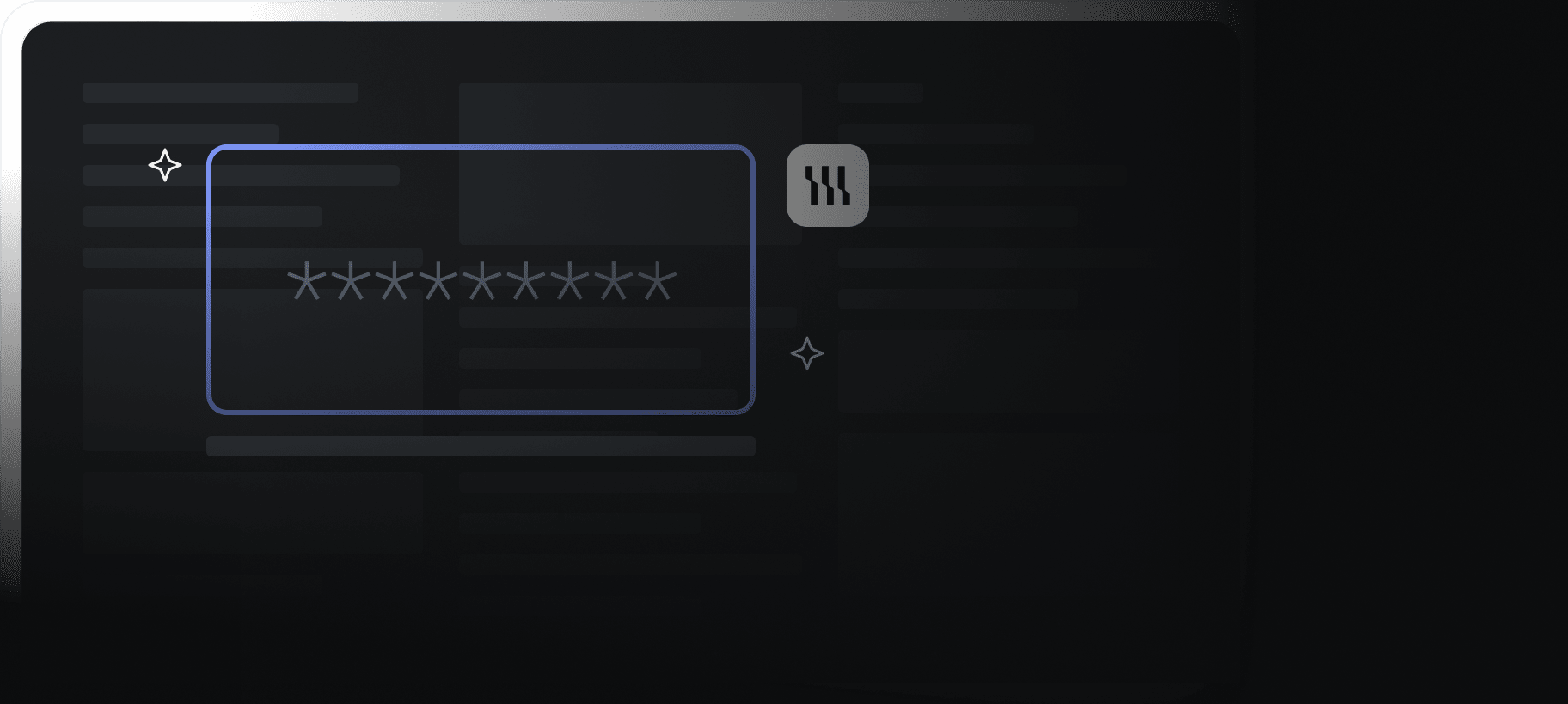

Analisi dei media basata sull'IA adattiva costruita

per il rilevamento intelligente

Simuliamo l’attacco prima che accada, usando i media rilevati.

Andiamo oltre il rilevamento con test guidati da AI e esperti. Con i media rilevati, simuliamo attacchi realistici — dalle scansioni di vulnerabilità al red teaming completo — mostrando quanto è esposta la tua organizzazione e come correggere le vulnerabilità prima che arrivino gli attaccanti.

OFFENSIVE SECURITY

Costruito da esperti che pensano come attaccanti.

La migliore difesa è un'offensiva strategica. Simuliamo attacchi reali per esporre le tue vulnerabilità — così puoi ripararle prima che arrivi la vera minaccia.

Vulnerability Assessment

Guidato dall'IAMappa i rischi dei media nel tuo ambiente. Scansiona la tua rete interna ed esterna per rilevare media sensibili che espongono la tua organizzazione. Ogni scoperta è classificata, collegata a un percorso di attacco realistico e viene con passi di rimedio chiari.

Penetration Testing

Guidato dall'IAScopri fino a dove potrebbe arrivare un attaccante. Simula automaticamente escalation di privilegi utilizzando i risultati basati sui media del Vulnerability Assessment.

Penetration Testing

Guidato dall'uomoLascia che gli hacker etici testino la tua superficie di attacco reale. Un team specializzato sfrutta le scoperte per sfruttare punti di ingresso vulnerabili. Usando tecniche manuali avanzate, dimostriamo come i media possono essere usati per entrare nei tuoi sistemi.

Red Teaming

Guidato dall'uomoSimula un attacco su larga scala, su misura per la tua azienda. Definisci un asset critico (la “flag”) e lascia che il nostro red team replichi il comportamento degli attori di minaccia persistenti.

Scopri il potere della rilevazione minacce con AI

Fai un tour: esplora la piattaforma e scansiona file multimediali per rilevare potenziali minacce.

Prova gratuita